Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

A pirâmide da dor na prática

A segurança cibernética é um campo que enfrenta desafios constantes e ameaças em constante evolução. Nesse contexto, existem ferramentas e metodologias que nos ajudam a entender e combater essas ameaças. Uma dessas ferramentas conceituais é a Pirâmide da Dor, de David Bianco, um conceito que "revolucionou" a maneira como os profissionais de segurança cibernética priorizam as respostas às ameaças. Nesta postagem, exploraremos em detalhes o que é a Pirâmide da Dor e algumas ideias para colocá-la em prática.

Introdução à pirâmide da dor

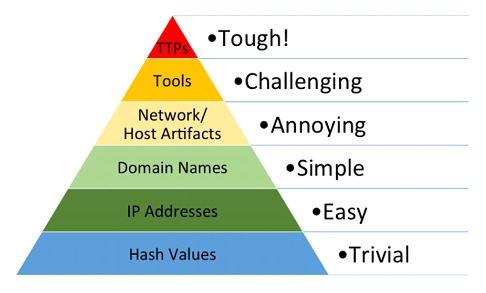

A Pain Pyramid é uma estrutura conceitual apresentada por David Bianco em 2013. Essa pirâmide classifica diferentes tipos de indicadores de comprometimento (IoCs) de acordo com a "dor" que eles causam aos adversários quando os usamos para detectar e bloquear suas atividades mal-intencionadas. A ideia é que quanto mais "doloroso" for um indicador para um adversário, mais eficaz ele será para nós, como defensores.

Estrutura

A Pain Pyramid está estruturada em cinco níveis, cada um representando um tipo diferente de IoC:

Valores de hash: na base da pirâmide, encontramos os valores de hash, que são fáceis de usar, mas também os mais simples de serem modificados por um adversário.

Endereços IP:o próximo nível inclui os endereços IP. Embora sejam um pouco mais difíceis de alterar do que os hashes, eles ainda são relativamente fáceis de serem alterados pelos invasores.

Nomes de domínio:os nomes de domínio são mais complexos para os oponentes lidarem, pois a alteração de um domínio pode exigir mais esforço e recursos.

Artefatos de rede/hospedeiro: esse nível inclui artefatos de rede ou de host, como padrões de tráfego específicos ou arquivos de configuração anômalos, que são mais difíceis de imitar ou alterar sem afetar a operação do malware.

Ferramentas e TTPs (Táticas, Técnicas e Procedimentos):No topo da pirâmide, encontramos as ferramentas e as TTPs. Esses são os indicadores mais difíceis de serem alterados pelos oponentes, pois envolvem mudanças em seus métodos e estratégias de ataque.

A Pirâmide da Dor nos ajuda a entender não apenas como detectar ameaças, mas também como nossas ações afetam os atacantes. Ao nos concentrarmos nos indicadores que estão no topo da pirâmide, podemos aumentar o custo operacional para os adversários, forçando-os a investir mais tempo, recursos e esforços em seus ataques. Isso não apenas melhora nossa postura de defesa, mas também reduz a frequência e a gravidade dos ataques.

Aplicação prática da pirâmide

Isso é mais do que uma estrutura teórica; é um guia prático que pode transformar a estratégia de segurança de qualquer organização. Vejamos como podemos aplicar cada nível dessa pirâmide para melhorar a detecção e a resposta a ameaças.

Começando pela base: hashes

Diferentes ferramentas coletam e geram listas com valores de hash de arquivos que consideramos mal-intencionados (ou confirmados). Ferramentas externas, como o VirusTotal ou bancos de dados de malware, podem ser úteis. Várias ferramentas de segurança, como antivírus e EDRs, são boas em comparar automaticamente os hashes dos arquivos em seus sistemas com uma lista de hashes conhecidos, normalmente em processos de resposta que incorporam hashes para bloqueá-los. A maioria reage automaticamente quando detecta um arquivo com um hash malicioso, excluindo-o ou colocando-o em quarentena. Ou, no caso de dispositivos de rede, bloqueando uma conexão.

Entre algumas limitações desses métodos, sabemos que os invasores podem modificar facilmente suas peças de malware para gerar hashes diferentes; esse método, embora essencial, é rápido, mas tem sua eficácia isolada.

Mais um pouco: endereços IP

LAs listas de IPs mal-intencionados podem ficar atentas a atividades mal-intencionadas e bloqueá-las em firewalls e outros pontos de entrada. Até mesmo em um plug-in de navegador.

Um olhar "analítico" para essa técnica pode usar um SIEM e analisar os padrões de tráfego de e para esses IPs externos. No caso de um incidente, esses endereços IP representam nós externos aos quais nossos ativos não devem se conectar e, embora não sejam endereços conhecidos, nós os consideramos mal-intencionados no contexto desse incidente e podemos bloqueá-los. Nesses casos, eles sempre serão endereços IP detectados e correlacionados com outros sinais de comprometimento relacionados à detecção de ameaças.

Sabemos aqui que, embora não com a mudança de um bit, os IPs usados por um adversário podem mudar. Há uma combinação de estratégias que se juntam para incorporar um IP como malicioso e o momento correto para removê-lo dessa lista de bloqueio.

Além do básico: nomes de domínio

Cada dispositivo se comunicará com o mundo externo normalmente usando um domínio, e é nesse ponto que a implementação do bloqueio em nível de DNS pode impedir que os sistemas acessem domínios conhecidos por hospedar conteúdo mal-intencionado. Nesse caso (mas também no anterior), poderíamos alimentar nossas listas de bloqueio com feeds de inteligência contra ameaças, para que possamos obter informações atualizadas sobre domínios mal-intencionados, que podem ser aplicadas em tempo real.

Assim como acontece com os IPs, qualquer coisa que já seja reconhecida como mal-intencionada pode ser reconhecida como mal-intencionada no momento certo, e é nesse ponto que a busca por padrões incomuns ou domínios gerados aleatoriamente, usados por muitos tipos de malware, pode agregar valor especial à detecção

Artefatos de rede e host

A implementação de soluções de monitoramento de endpoints que possam identificar e responder a artefatos mal-intencionados, como scripts do PowerShell, tarefas programadas anormais ou alterações suspeitas na configuração do sistema, nos dará uma visão mais ampla dos endpoints.

Podemos desenvolver roteiros de resposta automática nas ferramentas de orquestração para reagir rapidamente à detecção de artefatos mal-intencionados. Desde o bloqueio até a coleta de registros para analisar a situação.

Os artefatos podem variar consideravelmente entre diferentes ataques, exigindo uma base de conhecimento avançada e ferramentas de detecção.

No topo: ferramentas e TTPs

Aqui começamos a ver elementos emergentes da modelagem de ameaças, usando estruturas como a MITRE ATT&CK para modelar as táticas, técnicas e procedimentos usados pelos adversários, o que nos ajuda a entender como abordar a proteção.

Aqui, os exercícios de simulação de ataques (network ream) não só nos permitem testar a eficácia dos controles, mas também da detecção associada a cada caso.

O treinamento das várias equipes de detecção permitirá que elas reconheçam e respondam às TTPs e complementem as camadas definidas nos níveis inferiores da pirâmide.

É verdade que essa é a camada mais "sofisticada" da pirâmide e requer uma abordagem proativa e um alto nível de especialização, mas também é o nível que causa mais dificuldades para os adversários modificarem, mesmo que em alguns casos não seja possível modificar, pois depende totalmente dos ativos envolvidos.

Conclusão

Compreender a implementação da Pirâmide da Dor de David Bianco é fundamental para alimentar a estratégia de proteção interna. Ela fornece uma base para priorizar a detecção e a resposta a ameaças. Ao nos concentrarmos em aumentar a "dor" do adversário em cada nível da pirâmide, não apenas melhoramos a defesa, mas também podemos forçar um atacante a reconsiderar seus objetivos, possivelmente desviando-os para alvos menos protegidos. A aplicação desses princípios exige um compromisso com a melhoria contínua.