Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Referência

Estratégias de engenharia social que impulsionam os ataques de ransomware

Vários relatórios que comparam os números do ano atual com os de 2023 indicam que o número de ataques de ransomware aumentou em comparação com todo o ano passado. Atualmente, essa é uma das ameaças mais perigosas e prejudiciais para organizações de todos os portes. Esse software malicioso, criado para criptografar dados e exigir um resgate em troca de sua liberação, avançou em complexidade e se tornou cada vez mais comum, afetando gravemente a operacionalidade e a segurança das instituições. No entanto, um dos principais fatores que facilitam o sucesso dos ataques de ransomware é a engenharia social, uma técnica de manipulação que explora a confiança das pessoas para obter acesso não autorizado a sistemas e dados.

A engenharia social se baseia no engano, explorando a vulnerabilidade humana para realizar ataques que, muitas vezes, contornam as medidas de segurança convencionais. De e-mails de phishing a golpes mais sofisticados, os atacantes empregam uma variedade de táticas para enganar as vítimas e espalhar o ransomware. Essa relação simbiótica entre a engenharia social e o ransomware não apenas expandiu a escala desses ataques, mas também aumentou seu impacto e complexidade.

Este documento explora como a engenharia social e o ransomware se entrelaçam para formar uma ameaça poderosa. Ele examinará os fundamentos de ambas as técnicas e sua interconexão em um ataque real. Além disso, serão apresentados dados atuais e estratégias de mitigação de riscos, fornecendo uma visão abrangente de como lidar com essa ameaça crescente.

A arte de enganar e coagir

A engenharia social tornou-se uma das técnicas mais sofisticadas e perigosas no mundo da segurança cibernética. Essa prática baseia-se na manipulação, na persuasão e no engano, tendo como alvo os componentes mais importantes de um sistema, os usuários que os administram e utilizam diariamente.

O ransomware, por sua vez, é uma forma de extorsão digital que ganhou notoriedade por sua capacidade de paralisar empresas inteiras em questão de minutos. Esse tipo de ataque evoluiu para um modelo de negócios conhecido como Ransomware as a Service (RaaS), em que os desenvolvedores de ransomware alugam seu malware para outros criminosos cibernéticos, permitindo que até mesmo aqueles com pouca habilidade técnica realizem ataques devastadores.

O ransomware, por sua vez, é uma forma de extorsão digital que ganhou notoriedade por sua capacidade de paralisar empresas inteiras em questão de minutos. Esse tipo de ataque evoluiu para um modelo de negócios conhecido como Ransomware as a Service (RaaS), em que os desenvolvedores de ransomware alugam seu malware para outros criminosos cibernéticos, permitindo que até mesmo aqueles com pouca habilidade técnica realizem ataques devastadores.

• Phishing: um invasor se faz passar por uma entidade confiável por meio de e-mails ou mensagens para enganar a vítima e obter informações confidenciais, como senhas ou dados pessoais.

• Spear Phishing: variante de phishing que visa especificamente a um indivíduo ou organização, usando informações personalizadas para aumentar as chances de sucesso.

• Smishing: phishing via mensagens SMS, em que links maliciosos ou solicitações de informações são enviados sob o disfarce de um remetente confiável.

• Baiting: o invasor oferece um incentivo ou "isca", como um anexo ou um dispositivo físico infectado (USB), para que a vítima o abra e execute o malware.

• Pretexting: o invasor inventa um cenário confiável ou um pretexto para enganar a vítima e fazê-la divulgar informações privadas ou realizar uma ação específica.

• Vishing: phishing por meio de chamadas telefônicas, em que o invasor se faz passar por uma entidade legítima para enganar a vítima e obter informações confidenciais.

• Quid Pro Quo: uma técnica na qual o invasor promete um benefício em troca de informações ou acesso, como a promessa de resolver um problema técnico em troca de credenciais de acesso.

Como um modelo de negócios que precisa gerar lucro, para o RaaS, a incorporação desse tipo de técnica permite economizar o investimento de tempo e dinheiro. Como o valor da aquisição de uma vulnerabilidade de dia zero costuma ser muito alto, a exploração de algum tipo de backdoor pode levar mais tempo do que o necessário. Considerando os princípios da engenharia social, como o desejo de ajudar, a tendência de aceitar elogios e a dificuldade de dizer "não" no local de trabalho, não é tão ilógico pensar que técnicas como , por exemplo, podem ser eficazes.

Em termos dos métodos associados aos ataques cibernéticos de ransomware, é comum falar de uma situação em que se usa a coerção, que é exercida por meio de ameaças para forçar alguém a agir de determinada maneira, a fim de obter dinheiro ou outro benefício. Essa dinâmica é chamada de extorsão e seu objetivo é que o atacante cibernético obtenha o que deseja, geralmente dinheiro. Atualmente, existem quatro métodos de extorsão, cujas consequências aumentam de acordo com a reação da vítima:

• Primeiro, a extorsão inicial ocorre quando os atacantes cibernéticos criptografam todos os arquivos e as vítimas precisam pagar para recuperar o acesso aos dados originais não criptografados.

• A extorsão dupla ocorre quando alguns ou todos os dados são roubados e são feitas ameaças de divulgá-los ou vendê-los se o resgate não for pago.

• A extorsão tripla ocorre quando os dois métodos anteriores não funcionam, e os invasores ameaçam realizar ataques de negação de serviço (DoS) para interromper os serviços da vítima.

• Por fim, a extorsão quádrupla inclui a ameaça de que os criminosos cibernéticos entrarão em contato com clientes, parceiros, funcionários das vítimas e a mídia para assediá-los e informá-los sobre a violação de dados.

Estudo de caso

A campanha denominada C0015 pela Mitre Attack é um caso de invasão de ransomware em que atacantes não identificados usaram o Bazar, o Cobalt Strike e o Conti, além de outras ferramentas, durante cinco dias.

Início da invasão: a invasão começou com uma infecção pelo BazarLoader, provavelmente disseminada por meio de uma campanha de phishing que distribuía arquivos zip protegidos por senha contendo documentos mal-intencionados.

Evolução para o Conti: é comum que as intrusões que começam com o BazarLoader terminem com a implantação do ransomware Conti, como neste caso.

Ferramentas e táticas: ferramentas como net, nltest, ShareFinder e Cobalt Strike foram usadas para descoberta de rede e comando e controle (C2). Além disso, o WMIC foi usado para expandir o acesso dentro da rede.

Cronologia da invasão:

• Primeiras 2 horas: a Cobalt Strike e os operadores de teclado começaram a coletar informações sobre a rede.

• Dia 2: O RDP foi usado para acessar o servidor de backup e revisar sua configuração.

• Dia 4: realizamos uma segunda rodada de exfiltração de dados usando Rclone e MEGA.

• Dia 5: implantou o ransomware Conti depois de tentar despejar o processo LSASS e configurar o AnyDesk.

Visão geral atual

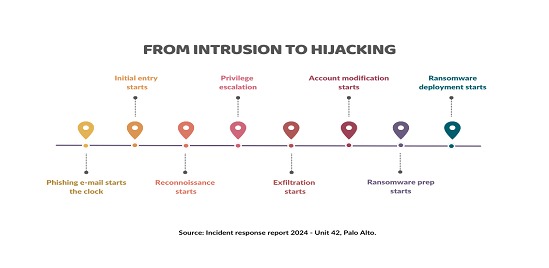

Conforme mencionado acima, o tempo é um dos fatores mais importantes a serem considerados, tanto do lado do atacante cibernético para implantar o ransomware quanto do lado da vítima para detectá-lo. Empresas como a Crowdstrike, Palo Alto e Cloudflare, em seus relatórios anuais, indicam que o tempo que os atacantes cibernéticos levam para implantar o ransomware está diminuindo consideravelmente a cada ano. Em média, o que levava semanas para ser realizado há alguns anos, agora leva, em média, apenas alguns dias e, em alguns casos, menos tempo. Essa janela de tempo cada vez menor, que inclui toda a campanha de ransomware, ocorreu em grande parte devido à incorporação da engenharia social nos estágios iniciais de uma campanha de ransomware.

A equipe da Unidade 42 Palo Alto, em seu Relatório de Resposta a Incidentes de 2024, indica que a diferença entre a velocidade entre o comprometimento de um sistema e a exfiltração das informações obtidas, em média, foi de cerca de nove dias em 2022. Atualmente, houve casos em que o phishing foi usado no início do ataque cibernético e esse tempo foi reduzido consideravelmente, até mesmo para menos de 24 horas no total. Em resumo, um grupo de atacantes cibernéticos afiliado à RaaS foi visto operando dessa forma:

Na primeira parte de 2024, o maior número de ataques cibernéticos de ransomware foi observado em fevereiro. Ao mesmo tempo, foi em fevereiro que foi registrado o maior pedido de resgate da história, no valor de US$ 75 milhões. Embora a identidade da empresa vítima não tenha sido divulgada, sabe-se que o valor foi pago.

Estima-se que os setores que mais sofreram foram as fábricas, os serviços de saúde e a construção, pois a interrupção de seus serviços geralmente tem um impacto devastador. No caso específico do setor de serviços de saúde, o tipo de informação que eles protegem é altamente sensível, o que os torna especialmente vulneráveis a métodos de extorsão dupla.

Alguns dos meios usados para obter acesso inicial aos sistemas comprometidos foram: arquivos PDF hospedados em URLs externos e contrabando de HTML; arquivos WebDav para distribuir cargas úteis; atualizações falsas do navegador; arquivos ZIP hospedados no GitHub; instaladores Inno Setup e Clickonce que instalam ferramentas RMM; arquivos do Office com macros ocultas, entre outros.

A convergência entre a engenharia social e o ransomware cria um cenário em que a vulnerabilidade humana e a coerção técnica se potencializam mutuamente, ampliando o impacto de ambas. Às vezes, o ransomware é a ferramenta implantada depois que um invasor consegue entrar em um sistema por meio de táticas de engenharia social.

Nesse contexto, torna-se imperativo que as empresas invistam em treinamento e preparação de seus funcionários para reconhecer e resistir às técnicas de engenharia social. Ao fortalecer o elo humano, as organizações podem reduzir significativamente o risco de cair nessas armadilhas, o que poderia, em última análise, evitar que sofressem um ataque de ransomware e evitar consequências devastadoras.

Estratégias de mitigação de riscos

Como detectar ataques de Spear Phishing:

• Endereço de e-mail e nome do remetente: Verifique e confira o endereço de e-mail e o nome do remetente, pois os invasores costumam usar endereços falsos para se passar por alguém confiável.

• Urgência e pressão: preste muita atenção se você receber uma solicitação e pedir uma ação urgente, pois os invasores geralmente exercem pressão para não verificar a solicitação e agir sem pensar.

• Links e arquivos suspeitos: antes de clicar em um link, se você passar o mouse sobre ele, poderá ver o URL real. O mesmo acontece com anexos; se você receber um arquivo de alguém que não conhece ou com quem não tem nada a ver, é melhor desconfiar.

• Solicitações raras: se lhe pedirem informações confidenciais, pagamentos inesperados ou as senhas de sua conta, verifique com a entidade correspondente se a solicitação é real. Um banco, por exemplo, nunca pedirá que você envie suas credenciais.

• Contexto e horário: se o e-mail chegar em um horário estranho ou em um contexto não relacionado, isso pode ser um sinal de alerta. Por exemplo, fora do horário de funcionamento do suposto negócio/empresa que está sendo contatado.

Recomendações contra ataques de Spear Phishing:

• Treinamento de segurança para usuários: treinar funcionários, fornecedores e outros usuários para reconhecer ataques de phishing e engenharia social diminui a probabilidade de um ataque bem-sucedido de RaaS.

• Segurança Zero Trust: é um modelo de segurança baseado na premissa de não confiar automaticamente em nada dentro ou fora da rede corporativa e verificar constantemente todas as tentativas de acesso. Ele pode reduzir o risco de ataques de ransomware e engenharia social segmentando a rede, implementando controles de acesso rigorosos e exigindo autenticação e autorização para cada solicitação de acesso.

• Segurança de e-mail: as soluções de segurança de e-mail são conjuntos de ferramentas e tecnologias implementadas para proteger as contas de e-mail corporativas contra ataques cibernéticos. Essas soluções geralmente incluem filtragem de spam, detecção e prevenção de malware, proteção contra phishing, criptografia de e-mail, arquivamento seguro e políticas de retenção de dados, tudo para garantir a integridade, a confidencialidade e a disponibilidade das comunicações eletrônicas no ambiente de negócios.

• Faça backup dos dados com frequência: eo ransomware torna as organizações incapazes de acessar e usar seus dados. Mas, em muitos casos, uma organização pode restaurar seus dados a partir de um backup em vez de ter que pagar o resgate para descriptografá-los ou reconstruir toda a sua infraestrutura de TI do zero.

• Use um SIEM (Security Information and Event Management): ele detecta comportamentos anômalos ou sinais de infecção por ransomware, como criptografia de arquivos em massa, e gera alertas em tempo real para permitir uma resposta rápida. Ele também pode correlacionar eventos suspeitos, como tentativas de login fracassadas de locais incomuns ou atividade anômala em contas de usuários, para identificar e atenuar tentativas de exploração de ataques de engenharia social.

• Obtenha visibilidade com um XDR (Extended Detection and Response): fornece detecção avançada de ameaças em vários pontos da infraestrutura (endpoints, e-mails, redes) e automatiza as respostas para conter e corrigir infecções por ransomware antes que elas se espalhem. Ele também oferece visibilidade unificada de atividades suspeitas em toda a organização, identificando padrões de comportamento que podem indicar um ataque de engenharia social em andamento, como tentativas de phishing que comprometem contas ou usuários que se comportam de forma inadequada.

• SOC (Centro de Operações de Segurança): Um SOC é uma equipe de segurança responsável por monitorar, detectar, analisar e responder a incidentes de segurança cibernética em tempo real. O SOC centraliza a supervisão de segurança da organização e coordena proativamente a resposta a incidentes. Atualmente, é possível contratar esse tipo de solução para que ela não precise ser implementada do zero:

• Integração e coordenação: O SIEM e o XDR podem ser integrados ao SOC para oferecer uma defesa em várias camadas. O SIEM coleta e analisa grandes volumes de dados, o XDR estende a detecção a vários ambientes e o SOC monitora e coordena a resposta às ameaças.

• Detecção precoce e resposta rápida: juntas, essas tecnologias permitem a detecção e a resposta rápidas a incidentes, minimizando o impacto de ataques de ransomware e atenuando as consequências de ataques de engenharia social.

• Aprimoramento contínuo: o SOC usa as informações fornecidas pelo SIEM e pelo XDR para aprimorar continuamente as políticas de segurança, treinar a equipe e ajustar as configurações para se defender melhor contra ataques futuros.

Conclusão

O aumento constante dos ataques de ransomware, especialmente os que utilizam técnicas de engenharia social, deixa clara a necessidade de as organizações adotarem abordagens de segurança abrangentes e multifacetadas. A engenharia social explora as vulnerabilidades humanas, permitindo que o ransomware rompa as defesas tradicionais e cause estragos significativos. Com a evolução do ransomware para modelos como o Ransomware as a Service (RaaS), até mesmo os invasores com pouca habilidade técnica podem realizar ataques devastadores, usando plataformas que incorporam essas técnicas para economizar tempo e recursos.

Para se protegerem de forma eficaz, as empresas devem implementar uma combinação de tecnologias avançadas, como SIEM, XDR e SOC, juntamente com estratégias de treinamento e conscientização para seus funcionários. É importante observar que nem todas as empresas precisam criar um SOC do zero; há provedores especializados que oferecem serviços gerenciados de SOC, permitindo o acesso ao monitoramento e à resposta de segurança de classe mundial sem a necessidade de um grande investimento inicial.

Essas ferramentas e serviços não só permitem a detecção precoce e a resposta a incidentes, mas também oferecem uma defesa em camadas que reduz significativamente o risco de ataques bem-sucedidos de ransomware e RaaS. Ao integrar e coordenar essas soluções, as organizações podem melhorar constantemente sua postura de segurança, enfrentando as ameaças atuais e se preparando melhor para as futuras.