Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Gerenciamento de Ativos OT

O gerenciamento de ativos de TO é fundamental para garantir a disponibilidade e a integridade dos processos industriais, proteger a confidencialidade dos dados e aumentar a lucratividade dos negócios.

O primeiro elo em um sistema de gerenciamento de ativos é o inventário, que representa uma lista de todos os recursos (físicos, de software, documentos, serviços, pessoal, instalações etc.) valiosos para a organização que exigem proteção contra possíveis riscos e ameaças.

As mudanças causadas pelo paradigma da Indústria 4.0 e a evolução da Internet das Coisas na indústria (IIoT) modificaram as formas de organizar os meios de produção, já que um grande número de dispositivos geralmente é implantado para obter maior controle e, junto com eles, um número maior de sensores, atuadores e gateways para a concentração de comunicações, gerando uma quantidade de tráfego de dados que é quase impossível de gerenciar para algumas infraestruturas tradicionais.

É comum encontrar um inventário de ativos incompleto ou inexistente nesse tipo de ambiente, o que é uma das principais desvantagens ao abordar outras melhorias na segurança cibernética desses sistemas, já que não é possível proteger o que não se conhece, razão pela qual é importante ter um inventário de ativos devidamente atualizado e revisado.

Não se pode mais confiar apenas nas abordagens tradicionais baseadas em TI ou nos sistemas de controle físico, as ameaças estão em constante evolução e os ataques à infraestrutura crítica e aos sistemas de controle industrial estão se tornando mais sofisticados e comuns..

Investir nesses tipos de implementações traz benefícios operacionais significativos, como: redução do tempo de inatividade por meio da antecipação de problemas, maior eficiência operacional que reduz custos e otimiza recursos, tomada de decisões com base em dados gerados por ativos e conformidade normativa e com o setor (NIST, ISA/IEC 62443, ENS, COBIT, SOX), o que não apenas ajuda os negócios, mas também nos alinha com a demanda do mercado.

O gerenciamento eficaz de ativos de TO baseia-se em dois elementos complementares importantes: a política de uso de ativos de TO e um inventário abrangente, conforme mencionado acima.

A Política de Uso de Ativos tem o objetivo de regular o uso responsável e seguro, o gerenciamento e a proteção de dispositivos OT e ativos de informação e afeta diretamente o inventário.

Os procedimentos abrangidos por esta política incluem:

• Regulamentos para a aquisição de ativos fixos na empresa.

• Procedimento para o registro de ativos fixos.

• Regras para o uso adequado dos ativos.

• Procedimento para a criação e manutenção de inventários.

• Etapas para designar gerentes de ativos.

• Etapas para garantir os ativos fixos da empresa.

Benefícios de um inventário de ativos atualizado

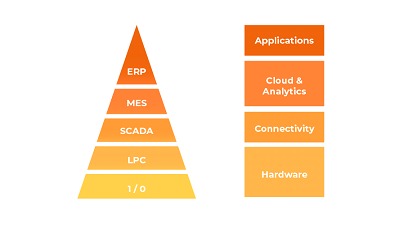

Melhoria contra possíveis ataques cibernéticos: se conhecermos nosso ambiente, já saberemos o que temos na rede. Podemos implementar soluções que nos permitam filtrar por CPE (Common Platform Enumerations) e associar modelos, sistemas, tecnologias etc. a vulnerabilidades específicas.

Segurança aprimorada da arquitetura de rede: permite o desenvolvimento eficiente de outros projetos, como reestruturação da rede, implantação de sondas, etc.

Uma rede inadequadamente segmentada em uma organização industrial permite, na grande maioria das situações, que os invasores assumam o controle da TI e da OT.

Portanto, é importante implementar outros projetos que ajudem a melhorar a segurança cibernética em ambientes industriais, sempre tomando como referência o inventário de ativos.

Outras implicações: Identificação de falhas nos dispositivos. Às vezes, o simples fato de ter dispositivos e fluxos de comunicação controlados pode ajudar em outras áreas que melhoram a eficiência dos processos industriais. Por outro lado, o inventário é essencial para alimentar a plataforma SIEM que gerencia os eventos associados a cada ativo.

Escopo da análise ambiental

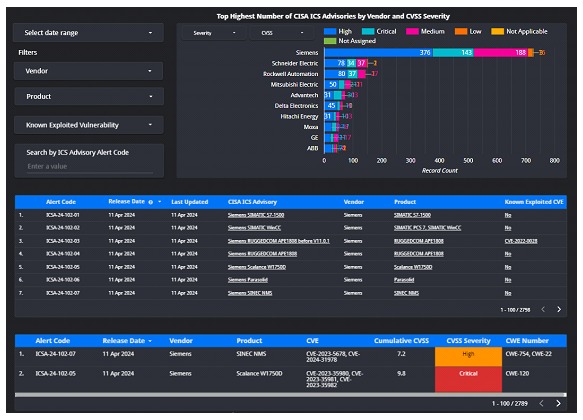

Isso não se refere ao número de ativos a serem incluídos na análise de um ambiente industrial, mas ao nível de detalhe que as informações coletadas sobre cada ativo terão e como elas serão apresentadas (tabela do Excel, json, um requisito específico da tecnologia que as consumirá etc.). No caso do primeiro, recomenda-se incluir uma coleção de informações básicas que permitirão o controle dos ativos. A seguir, veremos alguns exemplos de como classificá-los.

Classificação dos ativos no inventário

O inventário deve ter uma abordagem abrangente que cubra todos os sistemas dentro de seu escopo e deve incluir PLC, DCS, SCADA, bem como elementos de supervisão, como HMI e outros dispositivos e sistemas auxiliares. Para facilitar o gerenciamento e a manutenção do inventário, é recomendável classificar os ativos por categoria, de acordo com sua natureza:

• Dados: todos os dados (em qualquer formato) que são gerados, coletados, gerenciados, transmitidos e destruídos. Bancos de dados, documentação (manuais de usuário, contratos, regulamentos, etc.).

• Aplicativos: Software usado para gerenciamento de processos. Sistemas SCADA, ferramentas de desenvolvimento de HMI, aplicativos desenvolvidos, sistemas operacionais, firmware de dispositivos, etc.

• Hardware industrial: equipamento físico necessário para realizar o trabalho industrial (terminais remotos, PLCs, IEDs, PCs, servidores, dispositivos móveis ou portáteis, etc.).

• Rede: dispositivos de conectividade de rede (roteadores, switches, hubs, gateways, etc.)

• Tecnologia: outros equipamentos necessários para gerenciar as pessoas e os negócios da empresa (servidores, equipamentos de usuário, telefones, impressoras, roteadores, cabeamento etc.).

• Pessoal: essa categoria inclui a equipe própria da organização, bem como o pessoal subcontratado, o pessoal de manutenção e, em geral, todos aqueles que têm acesso ao setor de uma forma ou de outra.

• Instalações: Locais onde os sistemas relevantes do sistema estão alojados (escritórios, edifícios, instalações elétricas, veículos, etc.).

• Equipamento auxiliar: esse tipo inclui todos os ativos que dão suporte aos sistemas de informação e não estão incluídos em nenhum dos tipos definidos anteriormente (equipamento de destruição de dados, equipamento de ar condicionado, UPS etc.).

• Documentação: qualquer ativo que contenha informações sobre processos industriais ou outras informações confidenciais.

Identificação de cada ativo

Para ser útil na avaliação de segurança e no gerenciamento de riscos, um inventário de ativos deve fornecer informações suficientes para projetos ou incidentes futuros, bem como fornecer um quadro preciso dos valores dos ativos para que seja possível estabelecer os critérios para a realização de uma análise de riscos.

Para isso, ele deve coletar as informações relevantes de cada sistema, como:

Nome: pode incluir modelo, marca, nome descritivo, etc.

Descrição: não precisa ser muito longa, mas deve conter informações sobre o uso do ativo.

Identificador físico: código exclusivo para o ativo físico (etiqueta, QR, código de barras) que permite uma vinculação rápida na tabela lógica. Ele deve seguir um padrão escolhido pela empresa

Tipo: inclui o grupo ao qual o ativo pertence e sua categoria. Como vimos na tabela comparativa anterior, a todos aqueles que têm a ver com hardware, poderíamos acrescentar, conforme apropriado, os seguintes itens:

• Linha de produção

• Endereço MAC

• IP

• Fabricante

• Número de Serie

• Modelo

• Versão do firmware

Propietario: todo ativo deve ter um proprietário. O proprietário será responsável pela tomada de decisões, como a substituição do ativo.

Gerente: o gerente é a pessoa encarregada de garantir que o ativo esteja operacional, bem como de gerenciar o acesso a ele. Em muitas ocasiões, ele pode coincidir com o proprietário.

Localização: O local onde o ativo está fisicamente localizado. Se for um ativo físico, a localização será um local; se for um ativo lógico, a localização será um ativo físico.

Avaliação do ativo: o valor a ser atribuído ao ativo para avaliar seu impacto no sistema. Para essa finalidade, vários parâmetros podem ser levados em conta, por exemplo:

• Disponibilidade: um valor qualitativo ou quantitativo que determina a importância da ausência do ativo.

• Integridade: um valor qualitativo ou quantitativo que determina o impacto comercial da modificação não autorizada do ativo.

• Confidencialidade: um valor qualitativo ou quantitativo que determina o grau de confidencialidade necessário para o ativo.

• Criticidade: valor que determina a dependência do processo em relação ao ativo. Quanto mais alto for o valor da criticidade, maiores serão as consequências da perda do ativo para a empresa.

• Custo: valor econômico do ativo.

Cada campo é relevante e de grande importância para o inventário de ativos. Algumas organizações também incorporam informações sobre o nível Purdue em que o ativo está classificado. Isso permite definir melhor as possíveis tarefas que o ativo executa no processo industrial e serve como um método de classificação para ver a importância do ativo. Para executar uma extensão de escopo de um inventário existente, recomenda-se incluir campos que forneçam valor extra em termos de segurança cibernética, por exemplo:

Serviços e portas abertas: controlar as portas que o dispositivo industrial tem disponíveis na rede e os serviços que estão sendo executados nelas permite um maior controle das comunicações industriais.

Ativos com os quais ele se comunica: conhecer os ativos com os quais outro ativo precisa se comunicar permite não apenas controlar os fluxos de comunicação, como no caso anterior, mas também facilita a criação de linhas de base de comunicação para a detecção de anomalias na rede.

Software implantado: conhecer o software e as versões em execução em um ativo permite controlar futuras vulnerabilidades detectadas no ativo.

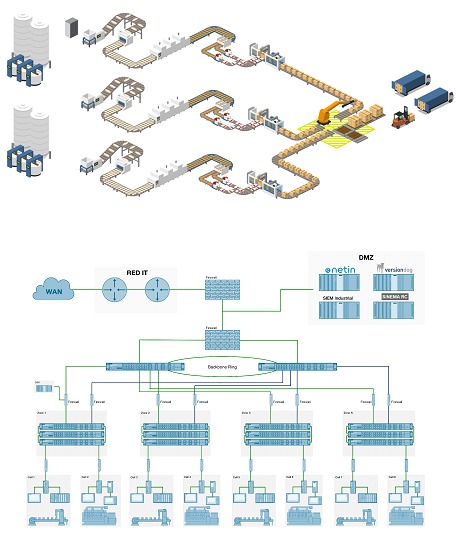

O número de campos pode variar ou se tornar mais complexo, dependendo do estágio de maturidade da organização. Além disso, como documentação adicional, podem ser gerados diagramas da topologia da rede e dos processos de produção, alguns dos quais são exemplificados a seguir:

Formas de implementação

Uma vez definido o escopo, é necessário ter clareza sobre a forma que será escolhida para realizar a árdua tarefa de implementar um inventário de ativos. Nesse sentido, há três opções para a realização de um inventário de ativos:

Manual

As informações de cada ativo são coletadas por uma ou várias pessoas, que preenchem os campos previamente definidos no escopo, sem a ajuda de nenhum software complementar. É aconselhável usar essa opção quando a organização industrial não for muito grande ou os ativos não estiverem espalhados por uma grande área. Também é recomendável usar essa opção quando a organização tiver ativos que não estejam conectados a uma rede ou quando forem usadas comunicações seriais.

Automático

Essa forma de implementar um inventário de ativos baseia-se no uso de ferramentas que permitem coletar as informações definidas no escopo sobre cada ativo de forma automática. Essa forma de implementar um inventário de ativos é recomendada quando a organização industrial tem um grande número de dispositivos ou quando eles estão localizados em diferentes locais. Um exemplo de ferramenta desse tipo é o OT BASE. Essa ferramenta permite a descoberta de ativos usando protocolos de comunicação para descoberta de dispositivos, como SNMP, LLDP, Ethernet/IP, consultas via WMI, etc.

Misto

É a maneira mais abrangente de implementar um inventário de ativos e a mais recomendada, independentemente da organização onde as informações são coletadas. Ele se baseia no uso de ferramentas automatizadas e técnicas manuais para obter maior precisão na coleta de informações.

Metodologias e tecnologias

En base a la forma que se elija a la hora de implementar el inventario de activos, se puede optar por una serie de metodologías que, entre otros factores, dependiendo del entorno en el que ejecutaremos las pruebas, se pueden ajustar más o menos a las necesidades requeridas. Algunas de las metodologías que pueden seguirse a la hora de implementar un inventario de activos son:

• Inspeção física de ativos: Ccomplexa de executar em grandes instalações espalhadas por diferentes locais. Também pode ser perigoso em determinadas áreas.

• Análise de tráfego: método de análise que economiza tempo e não é intrusivo.

• varredura ativa: metodologia de rápida implementação, mas com possíveis impactos nas operações de OT.

• Análise de arquivos de configuração: boa opção quando os dispositivos são conhecidos. Consome tempo e não tem um grande impacto nas operações em ambientes industriais.

Claroty

Essa solução oferece vários tipos de sondas, cada uma projetada para atender a diferentes necessidades e ambientes:

Sondas de gateway:

Produto associado: Claroty Continuous Threat Detection (CTD).

As sondas de gateway da Claroty se integram ao produto CTD para oferecer visibilidade em tempo real e detecção de ameaças em ambientes industriais. Elas monitoram o tráfego de rede nos gateways de rede para identificar atividades maliciosas e comportamentos anômalos.

Ingress Probes:

Produto associado: Claroty Secure Remote Access (SRA).

As sondas de entrada são usadas com o produto SRA para garantir a segurança nos pontos de entrada da rede industrial, como conexões de acesso remoto e pontos de conexão com a Internet. Elas ajudam a proteger esses pontos críticos contra possíveis ameaças e ataques cibernéticos.

Plant Probes:

Produto associado: Claroty Asset Discovery and Monitoring (ADM).

As sondas de planta são implantadas com o produto ADM para fornecer visibilidade e monitoramento de dispositivos industriais dentro da planta. Elas detectam e monitoram a atividade dos dispositivos para identificar possíveis ameaças e garantir a integridade da rede industrial.

Cloud Probes:

Produto associado: Claroty Secure Access Service Edge (SASE).

As sondas de nuvem se integram ao produto SASE para estender a segurança aos ambientes de nuvem usados por organizações industriais. Elas monitoram o tráfego entre a infraestrutura local e os serviços de nuvem para identificar possíveis ameaças e vulnerabilidades nesses ambientes.

Essas parcerias entre as sondas e os produtos da Claroty mostram como cada tipo de sonda é complementado por um produto específico para fornecer uma solução completa de segurança cibernética industrial em diferentes áreas da rede e do ambiente de TI de uma organização.

Outras ferramentas

Para todas as linhas de produção que estão fora do alcance das sondas, algumas das ferramentas a seguir serão usadas para realizar o inventário:

Distribuição Security Onion adaptada a ambientes industriais: Essa distribuição permite, entre outras tarefas, o monitoramento da rede. Graças à implementação das várias ferramentas presentes nessa distribuição Linux, é possível desenvolver um inventário de ativos.

GRASSMARLIN: ferramenta totalmente passiva que permite a visualização de ativos por meio de um mapa de rede.

NMAP (Claroty Edge): ferramenta que permite a realização de varreduras ativas na rede para obter informações sobre os ativos presentes na rede industrial. Entre as informações que podem ser obtidas estão as portas ativas, os serviços em execução e as versões das soluções por trás desses serviços.

Conclusão

Uma das grandes vantagens de se ter um inventário de ativos é que o gerenciamento de ativos se torna muito mais fácil. Se o inventário de ativos for implementado corretamente, a organização industrial poderá desfrutar das seguintes vantagens:

• Descoberta: a organização poderá estabelecer uma linha de base completa em nível físico e lógico de cada ativo para detectar possíveis problemas.

• Identificação: para cada ativo, serão armazenados diferentes atributos, como modelo, sistema operacional usado, protocolos usados, endereço MAC, informações de nível de patch, versões de firmware etc.

• Visibilidade: a organização industrial deve ser capaz de detectar a conexão e a desconexão de dispositivos à rede, o IP associado a cada dispositivo e as conexões seriais que os dispositivos industriais possam ter.

• Prontidão: conhecer o nível de criticidade, comumente chamado de alto, médio e baixo, de cada ativo específico. Além disso, a organização industrial poderá conhecer a relação entre os ativos por meio da rede TO e as comunicações que eles podem ter (inclusive serial).

• Recursos de alerta: ter um conhecimento profundo de cada ativo permite que a organização industrial detecte desvios nos processos que envolvem alguns ativos.