Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

CVE-2024-37085: risco crítico no ESXi

A vulnerabilidade CVE-2024-37085 é uma falha de desvio de autenticação nos hipervisores VMware ESXi, especificamente em sua integração com o Active Directory (AD). Essa vulnerabilidade permite que um invasor que já tenha acesso limitado a um servidor aumente seus privilégios e obtenha controle administrativo total sobre o hipervisor ESXi. Isso é especialmente crítico, pois os hipervisores gerenciam várias máquinas virtuais (VMs) que são essenciais para as operações de rede.

Essa vulnerabilidade foi descoberta e publicada em 25 de junho de 2024 e, desde sua publicação, a VMware lançou atualizações para resolver o problema. As atualizações incluem patches que corrigem o desvio de autenticação e garantem que o hipervisor valide corretamente a existência de grupos antes de conceder permissões administrativas. No entanto, é importante observar que a VMware não tem planos de fornecer correções para versões mais antigas, como o ESXi 7.0 e o VMware Cloud Foundation 4.x, deixando as organizações que usam essas versões em uma posição vulnerável se não migrarem para versões mais recentes.

Como funciona

O problema é que os hipervisores ESXi, ao ingressar em um domínio do Active Directory, não verificam a existência de um grupo chamado "ESX Admins". Esse grupo não é um recurso incorporado do AD e não existe por padrão. No entanto, depois que o hipervisor é associado ao domínio, qualquer membro de um grupo chamado "ESX Admins" recebe automaticamente permissões administrativas completas, mesmo que esse grupo tenha sido criado por um invasor. Isso significa que um invasor pode criar esse grupo e adicionar um usuário controlado por ele, dando-lhe acesso total ao hipervisor.

Métodos de exploração

A Microsoft identificou três métodos principais para prosseguir com a exploração:

• Criação do grupo "ESX Admins": um invasor pode criar esse grupo no Active Directory e adicionar um usuário que conceda acesso administrativo ao hipervisor ESXi. Esse é o método mais direto e comumente usado.

• Renomear grupos existentes: Os invasores podem renomear qualquer grupo existente no domínio para "ESX Admins" e adicionar usuários ou usar membros existentes para obter privilégios administrativos. Isso permite que os invasores contornem os controles de segurança que possam estar em vigor.

• Acesso administrativo persistente: A atribuição de privilégios administrativos a outros grupos não remove os membros do grupo "ESX Admins". Isso significa que os invasores podem manter o acesso não autorizado mesmo que sejam feitas alterações nas configurações de permissão.

Seu uso em ataques de ransomware

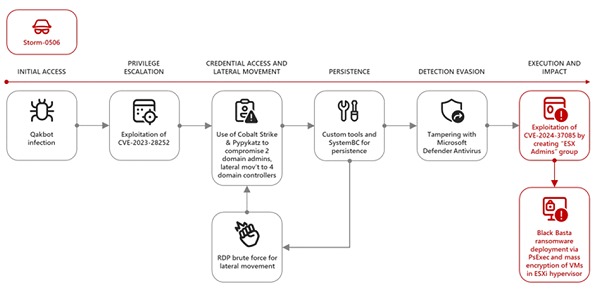

Desde que essa vulnerabilidade foi identificada, vários grupos de ransomware, como Storm-0506, Akira e Black Basta, começaram a explorá-la em ataques pós-comprometimento. Esses grupos usam a vulnerabilidade para criptografar o sistema de arquivos do hipervisor, o que lhes permite realizar ataques de ransomware que podem ser devastadores para as organizações afetadas. A capacidade de criptografar dados essenciais em um ambiente virtualizado pode levar a perdas financeiras significativas e à interrupção das operações comerciais.

Dinâmica de ataque

A Microsoft observou que o grupo Storm-0506 explorou essa vulnerabilidade para implantar o ransomware Black Basta em uma empresa de engenharia dos EUA. Primeiro, eles obtiveram acesso inicial por meio de uma infecção pelo Qakbot, depois aumentaram os privilégios explorando o CVE-2023-28252 no Windows e roubaram credenciais de administrador de domínio com o Pypykatz. Por fim, eles criaram o grupo "ESX Admins" para obter controle total do hipervisor ESXi e criptografar máquinas virtuais.

• Acceso Inicial: os invasores normalmente obtêm acesso inicial à rede de uma organização por meio de técnicas de phishing, malware ou vulnerabilidades em outros sistemas. Uma vez dentro, eles tentam aumentar os privilégios.

• Escalonamento de privilégios: usando outras vulnerabilidades, como as que afetam o Active Directory, os invasores podem elevar seus privilégios. Por exemplo, eles podem explorar vulnerabilidades no sistema operacional para obter credenciais de administrador do domínio.

• Exploração: com acesso administrativo ao Active Directory, os invasores podem criar ou renomear um grupo para "ESX Admins" e adicionar um usuário controlado por ele. Isso lhes dá acesso total ao hipervisor ESXi, pois o sistema não valida a existência do grupo, permitindo que qualquer grupo com esse nome conceda permissões administrativas.

• Criptografia de dados: Quando os invasores têm acesso ao hypervisor, eles podem criptografar o sistema de arquivos do hypervisor ESXi e, portanto, as máquinas virtuais executadas nele. Isso pode resultar na perda de acesso a dados essenciais e na interrupção das operações comerciais.

• Pedido de resgate: depois de criptografar os dados, os atacantes geralmente exigem um resgate da organização para liberar o acesso às informações. Isso pode incluir ameaças de vazamento de dados confidenciais se as exigências não forem atendidas.

Mitigação e recomendações

Para se proteger contra a exploração do CVE-2024-37085, as organizações devem:

• Aplicação de patches de segurança: a VMware lançou atualizações para as versões 8.0 e 5.x do VMware Cloud Foundation. No entanto, não há patches planejados para as versões 7.0 e 4.x. É fundamental que as organizações façam upgrade para as versões compatíveis.

• Verificar a existência do grupo "ESX Admins": certifique-se de que o grupo esteja configurado corretamente e protegido no domínio. Isso inclui a desativação do acesso administrativo automático para esse grupo.

• Ajustar as configurações de segurança modifique as configurações avançadas do hipervisor ESXi para negar o acesso ao grupo "ESX Admins". Isso pode ser feito alterando a opção avançada Config.HostAgent.plugins.hostsvc.esxAdminsGroupAutoAdd para false.

• Monitore as atividades do Active Directory realize auditorias regulares dos grupos do Active Directory, especialmente daqueles com privilégios elevados, para detectar possíveis intrusões.

• Implementar detecção e resposta: use sistemas de detecção de intrusão (IDS) e monitore os registros do ESXi para identificar comportamentos suspeitos que possam indicar um ataque.

Conclusão

Em resumo, a CVE-2024-37085 é uma vulnerabilidade crítica que exige atenção imediata. Ao aplicar patches, implementar controles de segurança robustos e manter uma postura de segurança forte, as organizações podem reduzir significativamente o risco de serem vítimas de ataques que exploram essa falha no VMware ESXi.