Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Gestión de Activos OT

La gestión de activos OT es crucial para asegurar la disponibilidad e integridad de los procesos industriales, salvaguardar la confidencialidad de los datos, y mejorar la rentabilidad del negocio.

El primer eslabón en un sistema de gestión de activos es el inventario, el cual representa una lista de todos los recursos (físicos, software, documentos, servicios, personal, instalaciones, etc.) valiosos para la organización que requieren protección ante posibles riesgos y amenazas.

Mantener un inventario actualizado en entornos industriales, o crear uno desde cero, representa un gran desafío, los cambios que ha causado el paradigma de la industria 4.0 y la evolución del Internet de las Cosas en la industria (IIoT) han modificado las formas de organizar los medios de producción, ya que se suelen desplegar un gran número de dispositivos para llegar a tener un mayor control y junto con ellos un mayor número de sensores, actuadores y gateways para la concentración de comunicaciones, generando una cantidad de tráfico de datos casi inabarcable por algunas infraestructuras tradicionales.

Es habitual encontrar un inventario de activos incompleto o inexistente en este tipo de entornos, lo que constituye uno de los grandes inconvenientes a la hora de abordar otras mejoras en la Ciberseguridad de estos sistemas, ya que no se puede proteger lo que no se conoce, por eso es importante disponer de un inventario de activos convenientemente actualizado y revisado.

Ya no se puede confiar únicamente en enfoques tradicionales basados en IT o en sistemas de control físicos, las amenazas evolucionan constantemente, y los ataques a infraestructuras críticas y sistemas de control industrial son cada vez más sofisticados y comunes.

Invertir en este tipo de implementaciones conlleva importantes beneficios operativos, tales como: reducción del tiempo de inactividad al anticipar problemas, mayor eficiencia operativa que reduce costos y optimiza recursos, toma de decisiones fundamentada en datos generados por los activos, y el cumplimiento regulatorio y normativo del sector (NIST, ISA/IEC 62443, ENS, COBIT, SOX), lo cual no solo ayuda al negocio, sino que también nos alinea con la exigencia del mercado.

Una gestión eficaz de los activos de OT se basa en dos elementos complementarios clave: Política de uso de activos OT y un inventario exhaustivo como mencionamos anteriormente.

La Política de Uso de Activos, tiene como misión regular la utilización, administración y protección responsables y seguras de los dispositivos OT y los activos de información e impacta directamente sobre el inventario.

Entre los procedimientos que comprende esta política se encuentran:

• Normativas para la adquisición de los activos fijos en la empresa.

• Procedimiento para realizar el registro de los activos fijos.

• Reglas para el uso adecuado de los activos.

• Procedimiento para la creación y mantenimiento de inventarios.

• Pasos para asignar a los responsables de los activos.

• Pasos para asegurar los activos fijos de la empresa.

Beneficios de un inventario de activos actualizado

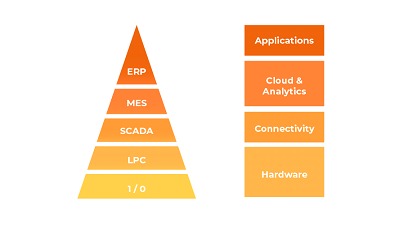

Mejora frente a posibles ciberataques: Si conocemos nuestro entorno, ya sabemos lo que tenemos en la red. Podemos desplegar soluciones que nos permitan realizar filtros por CPE (Common Platform Enumerations) y asociar modelos, sistemas, tecnologías, etc. con vulnerabilidades concretas.

Mejoras en la seguridad de la arquitectura de red: Permite el desarrollo eficiente de otros proyectos como reestructuración de red, despliegue de sondas, etc.

Una red sin la debida segmentación dentro de una organización industrial permite, en la gran mayoría de las situaciones, que los atacantes se hagan con el control tanto de la parte de TI como de la de OT.

Por ello, es importante la implementación de otros proyectos que ayuden a mejorar la ciberseguridad en entornos industriales, siempre teniendo como referencia el inventario de activos.

Otras implicaciones: Identificación de fallos en dispositivos. En ocasiones, el simple hecho de tener controlados los dispositivos y los flujos de comunicación pueden ayudar en otros ámbitos que mejoran la eficiencia de los procesos industriales. Por otro lado, el inventario resulta fundamental para alimentar la plataforma SIEM con la que se gestionan los eventos asociados a cada activo.

Alcance del análisis de entorno

Este no se hace referencia a la cantidad de activos a incluir a la hora de analizar un entorno industrial, sino al nivel de detalle que tendrá la información recopilada de cada activo y como esta es presentada (tabla de excel, json, algún requerimiento específico de la tecnología que lo consumirá, etc) . En el caso de ser el primero, se recomienda abarcar una recopilación de información básica que permita tener controlados dichos activos. A continuación veremos algunos ejemplos de cómo clasificarlos.

Clasificación de activos en el inventario

El inventario debe tener un enfoque global que abarque todos los sistemas dentro de su alcance y debe incluir tanto PLC, DCS, SCADA, así como los elementos de supervisión como HMI y otros dispositivos y sistemas auxiliares. Para facilitar el manejo y mantenimiento del inventario, es conveniente clasificar los activos por categorías, según su naturaleza:

• Datos: Todos aquellos datos (en cualquier formato) que se generan, recogen, gestionan, transmiten y destruyen. Bases de datos, documentación (manuales de usuario, contratos, normativas, etc.).

• Aplicaciones: El software que se utiliza para la gestión del proceso. Sistemas SCADA, herramientas de desarrollo de HMI, aplicativos desarrollados, sistemas operativos, firmware de dispositivos, etc.

• Hardware industrial: Equipos físicos necesarios para desarrollar la labor industrial (terminales remotas, PLC, IED, PC, servidores, dispositivos móviles o de mano, etc.)

• Red: Dispositivos de conectividad de redes (routers, switches, concentradores, gateways, etc.)

• Tecnología: Otros equipos necesarios para gestionar las personas y el negocio de la empresa (servidores, equipos de usuario, teléfonos, impresoras, routers, cableado, etc.).

• Personal: En esta categoría se encuentra tanto la plantilla propia de la organización como el personal subcontratado, personal de mantenimiento y, en general, todos aquellos que tengan acceso de una manera u otra a la industria.

• Instalaciones: Lugares en los que se alojan los sistemas relevantes del sistema (oficinas, edificios, instalaciones eléctricas, vehículos, etc.).

• Equipamiento auxiliar: En este tipo entrarían a formar parte todos aquellos activos que dan soporte a los sistemas de información y que no se hallan en ninguno de los tipos anteriormente definidos (equipos de destrucción de datos, equipos de climatización, SAI, etc.).

• Documentación: Todo activo que contenga información sobre los procesos industriales u otro tipo de información sensible.

Identificación de cada activo

Para que pueda aportar valor en la evaluación de la seguridad y en la gestión de riesgos, un inventario de activos tiene que proveer información suficiente para futuros proyectos o incidentes, así como proporcionar una visión precisa de los valores de los mismos de forma que sea posible establecer los criterios la realización de un análisis de riesgos.

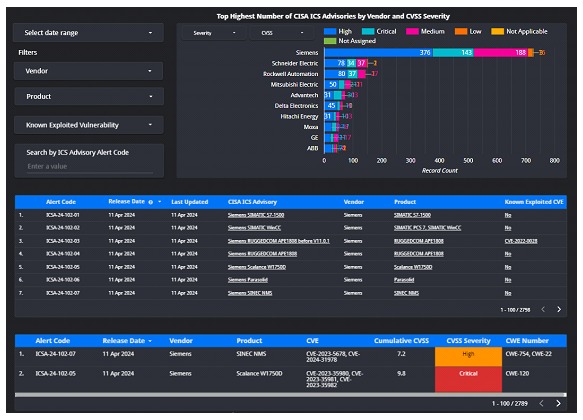

Para ello debe recoger la información relevante de cada sistema como podría ser:

Nombre: Puede incluir modelo, marca, nombre descriptivo, etc.

Descripción: No es necesario que sea demasiado extensa, pero sí debe contener información sobre el uso del activo.

Identificador Físico: Código único para el activo físico (Etiqueta, QR, Código de barra) que permite un rápido relacionamiento en la tabla lógica . Debe seguir un patrón elegido por la empresa

Tipo: Recoge el grupo al que pertenece el activo y su categoría como vimos en el cuadro comparativo anterior a todos los que tengan que ver con hardware podríamos agregar según corresponda, los siguientes ítems:

• Línea Productiva

• MAC Address

• IP

• Fabricante

• Número de Serie

• Modelo

• Versión de Firmware

Propietario: Todo activo debe tener un propietario. Este será el encargado de tomar decisiones como el reemplazo del mismo.

Responsable: El responsable es la persona encargada de que el activo se encuentre operativo, así como de gestionar los accesos al mismo. En muchas ocasiones podrá coincidir con el propietario.

Ubicación: Lugar donde se encuentra físicamente el activo. Si se trata de un activo físico la ubicación será un lugar, si se trata de un activo lógico la ubicación será un activo físico.

Valoración del activo: Valor a asignar al activo que permita evaluar su impacto en el sistema. Para ello pueden tenerse en cuenta diversos parámetros como por ejemplo:

• Disponibilidad: Valor cualitativo o cuantitativo que determine la importancia que tiene la ausencia del activo.

• Integridad: Valor cualitativo o cuantitativo que determine las repercusiones para el negocio que tendría la modificación del activo sin autorización.

• Confidencialidad: Valor cualitativo o cuantitativo que determine el grado de confidencialidad que requiere el activo.

• Criticidad: Valor que determina la dependencia del proceso con el activo. A mayor valor de criticidad mayores consecuencias para el negocio supone la pérdida del activo.

• Coste: Valor económico del activo.

Cada campo es relevante y de gran importancia para el inventario de activos, algunas organizaciones también incorporan información sobre el nivel Purdue en el que se clasifica el activo. Esto permite definir mejor las posibles tareas que ejecuta el activo dentro del proceso industrial y sirve como método de clasificación para ver la importancia del mismo. Para ejecutar una ampliación de alcance de un inventario ya existente, se recomienda incluir campos que aporten un valor extra en materia de ciberseguridad como, por ejemplo:

Servicios y puertos abiertos: Controlar los puertos que posee el dispositivo industrial disponibles a través de la red y los servicios que se están ejecutando en los mismos, permite tener un mayor control de las comunicaciones industriales.

Activos con los que se comunica: Conocer los activos con los que ha de tener comunicación otro, permite no sólo controlar los flujos de comunicación como en el caso anterior, sino que, además, facilita la creación de baselines de comunicación para la detección de anomalías en la red.

Software desplegado: Tener un conocimiento sobre el software y las versiones que se están ejecutando en un activo permite controlar las futuras vulnerabilidades detectadas en los mismos.

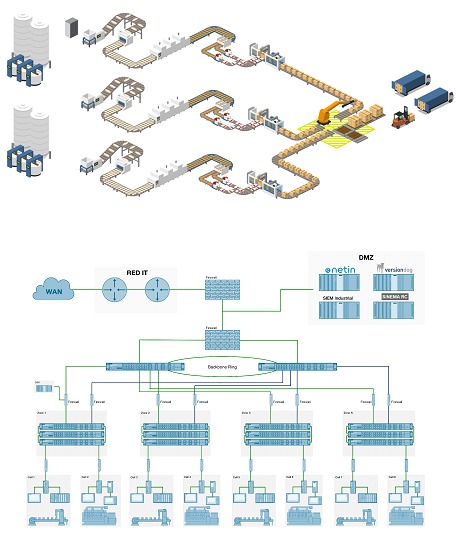

La cantidad de campos puede variar o complejizarse según el estadio de madurez de la organización. Adicionalmente como documentación adicional se puede generar diagramas de topología de redes y de procesos productivos, a continuación algunos ejemplos:

Formas de implementación

Una vez definido el alcance, es necesario tener clara la forma que se elegirá para llevar a cabo la ardua tarea de implementar un inventario de activos. En este sentido, existen 3 opciones de realizar un inventario de activos:

Manual

La información de cada activo es recopilada por una o varias personas, que rellenan los campos definidos previamente en el alcance, sin ayuda de ningún software complementario. Se aconseja utilizar esta opción cuando la organización industrial no es demasiado grande o los activos no se encuentran deslocalizados a lo largo de un terreno. También es aconsejable utilizar esta opción cuando la organización posee activos que no se encuentran conectados a alguna red o cuando se utilizan comunicaciones serie.

Automático

Esta forma de implementar un inventario de activos se basa en el uso de herramientas que permiten recopilar la información definida en el alcance sobre cada activo de una manera automática. Se aconseja esta forma de implementar un inventario de activos cuando la organización industrial posee una gran cantidad de dispositivos, o estos se encuentran en diferentes localizaciones. Un ejemplo de este tipo de herramientas es OT BASE. Esta herramienta permite la detección de activos empleando protocolos de comunicación para el descubrimiento de dispositivos como SNMP, LLDP, Ethernet/IP, consultas a través de WMI, etc.

Mixta

Es la forma más completa de implementar un inventario de activos y la más recomendada, independientemente de la organización donde se recopile la información. Se basa en el uso tanto de herramientas automatizadas como en el uso de técnicas manuales para lograr mayor precisión a la hora de recopilar información.

Metodologías y Tecnologías

En base a la forma que se elija a la hora de implementar el inventario de activos, se puede optar por una serie de metodologías que, entre otros factores, dependiendo del entorno en el que ejecutaremos las pruebas, se pueden ajustar más o menos a las necesidades requeridas. Algunas de las metodologías que pueden seguirse a la hora de implementar un inventario de activos son:

• Inspección física de activos: Compleja de ejecutar en instalaciones amplias repartidas por diferentes ubicaciones. También puede llegar a resultar peligrosa en ciertas áreas.

• Análisis de tráfico: Reducción del tiempo en el análisis y método poco intrusivo.

• Escaneo activo: Metodología rápida en su ejecución, pero con posibles impactos en las operaciones OT.

• Análisis de los ficheros de configuración:Buena opción cuando los dispositivos son conocidos. Se requiere tiempo y no tiene gran repercusión sobre las operaciones en entornos industriales.

Claroty

En esta solución se ofrece varios tipos de sondas (probes), cada una diseñada para abordar diferentes necesidades y entornos:

Gateway Probes:

Producto asociado: Claroty Continuous Threat Detection (CTD).

Las sondas de gateway de Claroty se integran con el producto CTD para proporcionar visibilidad en tiempo real y detección de amenazas en entornos industriales. Monitorizan el tráfico de red en las pasarelas de la red para identificar actividades maliciosas y comportamientos anómalos.

Ingress Probes:

Producto asociado: Claroty Secure Remote Access (SRA).

Las sondas de entrada se utilizan con el producto SRA para garantizar la seguridad en los puntos de entrada a la red industrial, como las conexiones de acceso remoto y los puntos de conexión a Internet. Ayudan a proteger estos puntos críticos contra posibles amenazas y ataques cibernéticos.

Plant Probes:

Producto asociado: Claroty Asset Discovery and Monitoring (ADM).

Las sondas de planta se despliegan con el producto ADM para proporcionar visibilidad y monitoreo de dispositivos industriales dentro de la planta. Detectan y supervisan la actividad de los dispositivos para identificar posibles amenazas y asegurar la integridad de la red industrial.

Cloud Probes:

Producto asociado: Claroty Secure Access Service Edge (SASE).

Las sondas de nube se integran con el producto SASE para extender la seguridad a los entornos de nube utilizados por las organizaciones industriales. Monitorizan el tráfico entre la infraestructura local y los servicios en la nube para identificar posibles amenazas y vulnerabilidades en estos entornos.

Estas asociaciones entre las sondas y los productos de Claroty muestran cómo cada tipo de sonda se complementa con un producto específico para proporcionar una solución completa de seguridad cibernética industrial en diferentes áreas de la red y del entorno de TI de una organización.

Otras Herramientas

Para todas aquellas líneas productivas que estén fuera del alcance de las sondas se optara por algunas de las siguientes herramientas para realizar el inventario:

Distribución security Onion adaptada a entornos industriales: Esta distribución permite entre otras tareas la monitorización de redes. Gracias a la implementación de las diferentes herramientas presentes en esta distribución de Linux, es posible desarrollar un inventario de activos.

GRASSMARLIN: Herramienta totalmente pasiva que permite la visualización de activos a través de un mapa de red.

NMAP (Claroty Edge): Herramienta que permite realizar escaneos activos a través de la red para la obtención de información sobre los activos presentes en la red industrial. Entre la información que puede obtenerse se encuentran los puertos activos, servicios que se ejecutan y versiones de las soluciones que se encuentran tras esos servicios.

Conclusión

Una de las grandes ventajas de poseer un inventario de activos es que la gestión de estos se hace mucho más sencilla. Si el inventario de activos se ha implementado de forma correcta, la organización industrial podrá disfrutar de las siguientes ventajas:

• Descubrimiento: La organización podrá establecer un completo baseline tanto a nivel físico como lógico de cada activo con el objetivo de detectar potenciales problemas.

• Identificación: Para cada activo tendrá guardado diferentes atributos como el modelo, sistema operativo que utiliza, protocolos que utiliza, dirección MAC, información sobre el nivel de parcheo, versiones de firmware, etc.

• Visibilidad: La organización industrial tendrá la capacidad suficiente como para detectar la conexión y desconexión de dispositivos a la red, la IP asociada a cada uno y las conexiones serie que puedan tener los dispositivos industriales.

• Disposición: Saber el nivel de criticidad, comúnmente calificado como alto, medio y bajo de cada activo en particular. Además, la organización industrial será capaz de conocer la relación entre activos a través de la red TO y de las comunicaciones que puedan llegar a tener (incluyendo las series).

• Capacidades de Alerta: Poseer un conocimiento profundo de cada activo, permite a la organización industrial detectar desviaciones en los procesos que involucran algunos activos.