Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

CVE-2024-37085: Riesgo Crítico en ESXi

La vulnerabilidad CVE-2024-37085 es un fallo de bypass de autenticación en los hipervisores VMware ESXi, específicamente en su integración con Active Directory (AD). Esta vulnerabilidad permite a un atacante que ya tiene acceso limitado a un servidor, escalar sus privilegios y obtener control administrativo completo sobre el hipervisor ESXi. Esto es especialmente crítico ya que los hipervisores gestionan múltiples máquinas virtuales (VMs) que son esenciales para las operaciones de red.

Esta vulnerabilidad fué descubierta y publicada el 25 de junio de 2024 y, desde su publicación, VMware ha lanzado actualizaciones para abordar el problema. Las actualizaciones incluyen parches que corrigen la omisión de autenticación y aseguran que el hipervisor valide correctamente la existencia de grupos antes de otorgar permisos administrativos. Sin embargo, es importante señalar que VMware no tiene planes de proporcionar parches para versiones anteriores, como ESXi 7.0 y VMware Cloud Foundation 4.x, lo que deja a las organizaciones que utilizan estas versiones en una posición vulnerable si no migran a versiones más recientes.

Su funcionamiento

El problema radica en que los hipervisores ESXi, al unirse a un dominio de Active Directory, no verifican la existencia de un grupo llamado "ESX Admins". Este grupo no es una característica incorporada en AD y no existe por defecto. Sin embargo, una vez que el hipervisor está unido al dominio, cualquier miembro de un grupo denominado "ESX Admins" recibe automáticamente permisos administrativos completos, incluso si dicho grupo fue creado por un atacante. Esto significa que un atacante puede crear este grupo y añadir a un usuario controlado por él, lo que le otorga acceso total al hipervisor.

Métodos de Explotación

Microsoft ha identificado tres métodos principales para proceder con la explotación:

• Creación del Grupo "ESX Admins": Un atacante puede crear este grupo en Active Directory y añadir un usuario, lo que le concede acceso administrativo al hipervisor ESXi. Este es el método más directo y comúnmente utilizado.

• Renombrar Grupos Existentes: Los atacantes pueden renombrar cualquier grupo existente en el dominio a "ESX Admins" y añadir usuarios o utilizar miembros existentes para obtener privilegios administrativos. Esto permite a los atacantes eludir controles de seguridad que podrían estar en su lugar.

• Acceso Administrativo Persistente: Asignar privilegios administrativos a otros grupos no elimina a los miembros del grupo "ESX Admins". Esto significa que los atacantes pueden mantener el acceso no autorizado incluso si se realizan cambios en la configuración de permisos.

Su uso en ataques de Ransomware

Desde que se identificó esta vulnerabilidad, varios grupos de ransomware, como Storm-0506, Akira y Black Basta, han comenzado a explotarla en ataques post-compromiso. Estos grupos utilizan la vulnerabilidad para cifrar el sistema de archivos del hipervisor, lo que les permite llevar a cabo ataques de ransomware que pueden resultar devastadores para las organizaciones afectadas. La capacidad de cifrar datos críticos en un entorno virtualizado puede llevar a pérdidas financieras significativas y a la interrupción de operaciones comerciales.

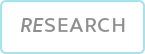

Dinámica de ataque

Microsoft ha observado que el grupo Storm-0506 aprovechó esta vulnerabilidad para desplegar el ransomware Black Basta en una firma de ingeniería norteamericana. Primero obtuvieron acceso inicial a través de una infección por Qakbot, luego escalaron privilegios explotando CVE-2023-28252 en Windows y robaron credenciales de administradores de dominio con Pypykatz. Finalmente, crearon el grupo "ESX Admins" para ganar control total del hipervisor ESXi y cifrar las máquinas virtuales.

• Acceso Inicial: Los atacantes generalmente obtienen acceso inicial a la red de una organización a través de técnicas de phishing, malware o vulnerabilidades en otros sistemas. Una vez dentro, buscan escalar privilegios.

• Escalado de Privilegios: Utilizando otras vulnerabilidades, como las que afectan a Active Directory, los atacantes pueden elevar sus privilegios. Por ejemplo, pueden explotar vulnerabilidades en el sistema operativo para obtener credenciales de administrador de dominio.

• Explotación de la Vulnerabilidad: Con acceso administrativo a Active Directory, los atacantes pueden crear o renombrar un grupo a "ESX Admins" y añadir a un usuario controlado por ellos. Esto les otorga acceso total al hipervisor ESXi, ya que el sistema no valida la existencia del grupo, permitiendo que cualquier grupo con ese nombre otorgue permisos administrativos.

• Cifrado de Datos: Una vez que los atacantes tienen acceso al hipervisor, pueden cifrar el sistema de archivos del hipervisor ESXi y, por ende, las máquinas virtuales que se ejecutan en él. Esto puede resultar en la pérdida de acceso a datos críticos y en la interrupción de las operaciones comerciales.

• Demanda de Rescate: Después de cifrar los datos, los atacantes suelen exigir un rescate a la organización para desbloquear el acceso a la información. Esto puede incluir amenazas de filtración de datos sensibles si no se cumple con sus demandas.

Mitigación y Recomendaciones

Para protegerse contra la explotación de CVE-2024-37085, las organizaciones deben:

• Aplicar Parches de Seguridad: VMware ha lanzado actualizaciones para las versiones 8.0 y 5.x de VMware Cloud Foundation. Sin embargo, no hay parches planeados para las versiones 7.0 y 4.x. Es crucial que las organizaciones actualicen a las versiones soportadas.

• Verificar la Existencia del Grupo "ESX Admins": Asegurarse de que el grupo esté correctamente configurado y endurecido dentro del dominio. Esto incluye deshabilitar el acceso administrativo automático para este grupo.

• Ajustar Configuraciones de Seguridad: Modificar la configuración avanzada del hipervisor ESXi para denegar el acceso al grupo "ESX Admins". Esto se puede hacer cambiando la opción avanzada Config.HostAgent.plugins.hostsvc.esxAdminsGroupAutoAdd a falso.

• Monitorear Actividades en Active Directory: Realizar auditorías regulares de los grupos de Active Directory, especialmente aquellos con privilegios elevados, para detectar intrusiones potenciales.

• Implementar Detección y Respuesta: Utilizar sistemas de detección de intrusiones (IDS) y monitorear los registros de ESXi para identificar comportamientos sospechosos que puedan indicar un ataque.

Conclusión

En resumen, CVE-2024-37085 es una vulnerabilidad crítica que requiere atención inmediata. Aplicando parches, implementando controles de seguridad robustos y manteniendo una postura de seguridad sólida, las organizaciones pueden reducir significativamente el riesgo de ser víctimas de ataques que explotan esta falla en VMware ESXi.